(например, Интернет)

(например, недоработки в базовом программном обеспечении)

Выявление и устранение уязвимостей, а также оценка общего уровня защищенности является чрезвычайно важной составляющей обеспечения безопасности, позволяющей существенно повысить уровень защищенности информационных и иных ресурсов системы.

Рис. 1 Роль аудита информационной безопасности, Цели и назначение аудита

К основным целям аудита информационной безопасности можно отнести следующие:

- Получение объективной и независимой оценки текущего состояния защищенности информационных ресурсов.

- Получение максимальной отдачи от средств, инвестируемых в создание системы информационной безопасности.

- Оценка возможного ущерба от несанкционированных действий.

- Разработка требований к построению системы защиты информации.

- Определение зон ответственности сотрудников подразделений.

- Расчет необходимых ресурсов.

- Разработка порядка и последовательности внедрения системы информационной безопасности.

Аудит может проводится в следующих вариантах:

Комплексный аудит

- Точечный – формирование требований к проведению модернизации системы защиты

Периодичный, Проверочный

Этапы аудита

Процесс аудита информационных систем можно представить в виде своеобразных весов (рис. 2) , где на одной чаше рассматриваются системы безопасности доступа, на другой — контроль бизнес-процессов, а в качестве опоры служит техническая инфраструктура, которая, в свою очередь, основана на принятых методах авторизации, конфигурации системы, а также на политиках и процедурах, принятых в организации.

Рис. 2 Процесс аудита информационных систем

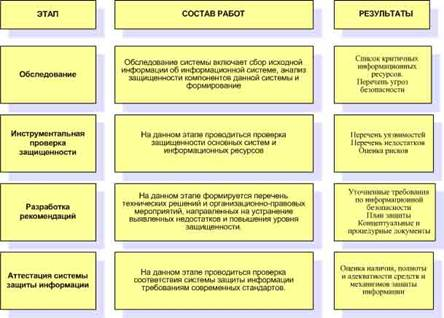

Работы по аудиту безопасности ИС включают в себя ряд последовательных этапов (рис. 3), которые в целом соответствуют этапам проведения комплексного аудита ИС, который включает в себя следующее:

Система экономической безопасности

... К внутренним угрозам и дестабилизирующим факторам Системой экономической безопасности предприятия (СЭБ) является комплекс организационно ... информационно-аналитическая работа; 16) пропагандистское обеспечение, социально-психологическая, предупредительно-профилактическая работа среди персонала и его обучение по вопросам экономической безопасности; 17) экспертная проверка механизма системы безопасности. ...

1. комплексное обследование — включает сбор информации об используемых информационных ресурсах — системное программное обеспечение, локальные сети и телекоммуникации, прикладные системы, а также анализ существующих организационно-правовых процессов. По результатам обследования формируется (уточняется) перечень критичных ресурсов и разрабатывается перечень угроз для данных ресурсов;

2. проведение оценки защищенности — включает работы по обнаружению уязвимостей технических средств, анализу технологической защищенности, а также адекватности организационных процедур. На основе выявленных недостатков проводиться оценка рисков, включающая основные способы преодоления системы защиты, степень критичности и возможность реализации;

3. аттестация системы — включает мероприятия по обследованию (оценки) существующих мер и мероприятий по защите информации, оценки их адекватности, а также соответствие требования ведущих стандартов;

4. по результатам Аудита разрабатывается План исправления выявленных недостатков. Задача планирования состоит в определении приоритетов исправления обнаруженных недостатков, разработки очередности и методологии их устранения. Дополнительно предусматривается разработка концептуальных и процедурных документов, таких как Концепция информационной безопасности, Общие требования и рекомендации по защите информации, Политики безопасности и др.

Рис 3. Этапы проведения аудита информационной безопасности

В зависимости от целей и способа проведения аудита информационной безопасности инициатором этого мероприятия, как уже было отмечено выше, является заинтересованная сторона. Наиболее часто инициатором аудита является организация в лице его руководства.

Как правило на этапе обследования решаются следующие организационные вопросы:

(внешнем)

- аудитором подготавливается и согласовывается с руководством план проведения аудита информационной безопасности.

На этапе обследования также определяются границы проведения обследования. Границы проведения обследования обычно определяются в следующих терминах:

- список обследуемых физических, программных и информационных ресурсов;

(помещения)

- основные виды угроз безопасности, рассматриваемые при проведении аудита;

(законодательные, административные и процедурные)

Далее следует сбор информации аудита, который является наиболее сложным и длительным. Это, как правило, связано с отсутствием необходимой документации на информационную систему и с необходимостью плотного взаимодействия аудитора со многими должностными лицами организации.

Компетентные выводы относительно положения дел в компании с информационной безопасностью могут быть сделаны аудитором только при условии наличия всех необходимых исходных данных для анализа. Получение информации об организации, функционировании и текущем состоянии ИС осуществляется аудитором в ходе специально организованных интервью с ответственными лицами компании, путем изучения технической и организационно-распорядительной документации, а также исследования ИС с использованием специализированного программного инструментария.

Аудит информационной безопасности

... и сотрудникам служб безопасности и служб защиты информации предприятия для подготовки и проведения внутреннего и обоснования необходимости внешнего аудита информационной безопасности. Глава I. Аудит безопасности и методы его проведения 1 Понятие аудита безопасности Аудит представляет собой независимую ...

Обеспечение информационной безопасности организации – это комплексный процесс, требующий четкой организации и дисциплины. Он должен начинаться с определения ролей и распределения ответственности среди должностных лиц, занимающихся информационной безопасностью. Поэтому первый пункт аудиторского обследования начинается с получения информации об организационной структуре пользователей ИС и обслуживающих подразделений. В связи с этим аудитору требуется документация, касающаяся схемы организационной структуры ИС. Обычно, в ходе интервью аудитор задает опрашиваемым вопросы, касающиеся использования информации, циркулирующей внутри ИС.

Назначение и принципы функционирования ИС во многом определяют существующие риски и требования безопасности, предъявляемые к системе. Поэтому на следующем этапе аудитора интересует информация о назначении и функционировании ИС. На данном этапе аудитор может использовать документацию, содержащую следующие данные:

- описание автоматизированных функций;

- схема информационных потоков;

- описание структуры комплекса технических средств информационной системы;

- описание структуры программного обеспечения;

- описание структуры информационного обеспечения;

- описание технических заданий используемых приложений;

- Далее, аудитору требуется более детальная информация о структуре ИС. Это позволяет выяснить, каким образом осуществляется распределение механизмов безопасности по структурным элементам и уровням функционирования ИС.

Подготовка значительной части документации на ИС, обычно, осуществляется уже в процессе проведения аудита. Когда все необходимые данные по ИС, включая документацию, подготовлены, можно перейти к следующему этапу — их анализу .

Но в общем, можно выделить 3 подхода:

Первый подход

Если для проведения аудита безопасности выбран данный подход, то на этапе анализа данных аудита обычно выполняются следующие группы задач:

1. Анализ ресурсов ИС, включая информационные ресурсы, программные и технические средства, а также людские ресурсы.

2. Анализ групп задач, решаемых системой, и бизнес процессов.

(неформальной)

4. Оценка критичности информационных ресурсов.

5. Определение наиболее вероятных угроз безопасности в отношении ресурсов ИС и уязвимостей защиты, делающих возможным осуществление этих угроз.

6. Оценка вероятности осуществления угроз, величины уязвимостей и ущерба, наносимого организации в случае успешного осуществления угроз.

7. Определение величины рисков для каждой тройки: угроза – группа ресурсов – уязвимость.

Перечисленный набор задач, является достаточно общим. Для их решения могут использоваться различные формальные и неформальные, количественные и качественные, ручные и автоматизированные методики анализа рисков. Суть подхода от этого не меняется.

Оценка рисков может даваться с использованием различных как качественных, так и количественных шкал. Главное, чтобы существующие риски были правильно идентифицированы и ранжированы в соответствии со степенью их критичности для организации. На основе такого анализа может быть разработана система первоочередных мероприятий по уменьшению величины рисков до приемлемого уровня.

Анализ сходства и различия Международных стандартов аудита и ...

... аудитором. Любое ограничение в отношении применимости отдельного стандарта разъясняется во введении к МСА. Наряду с международными стандартами в каждой стране существуют национальные стандарты аудита. Они могут быть определены законом, нормативными актами ...

Второй подход

В случае проведения аудита безопасности согласно данного подхода, аудитор оценивает применимость требований стандарта к обследуемой ИС и ее соответствие требованиям стандарта. Основываясь на данных о соответствии различных областей функционирования ИС требованиям стандарта, определяется, какие требования безопасности в системе не реализованы. Исходя из этого, делаются выводы о соответствии обследуемой ИС требованиям принятого на предприятии стандарта и даются рекомендации по реализации в системе механизмов безопасности, позволяющих обеспечить такое соответствие.